- CORREO: info@fruteroloco.es

- FRUTEROLOCO : TIPS Linux, Macos, Windows ....

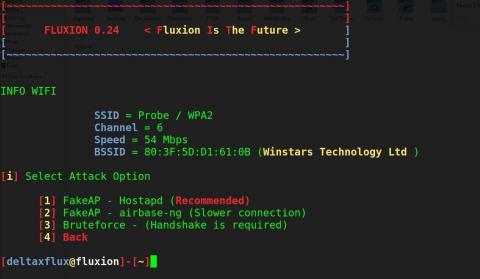

Fluxion es el futuro de ataques MITM WPA

Fluxion es una nueva versión de linset de vk496 con (con suerte) menos errores y más funcionalidad. Es compatible con la última versión de Kali (en continuo).

El ataque es principalmente manual, pero las versiones experimentales manejarán automáticamente la mayor parte de la funcionalidad de las versiones estables. "Los clientes no se conectan automáticamente al punto de acceso falso". Este es un ataque de ingeniería social y no tiene sentido atraer clientes automáticamente. El script se basa en el hecho de que debe estar presente un usuario para poder ingresar las credenciales inalámbricas. "No hay conexión a Internet en el punto de acceso falso" No debería haber uno. Todo el tráfico se dirige al portal cautivo integrado a través de un respondedor DNS falso para capturar las credenciales. "Los sitios falsos no funcionan" Puede que haya un problema con lighttpd. La versión experimental se prueba en lighttpd 1.439-1; cualquier versión más nueva puede afectar la funcionalidad. Si tiene problemas, utilice la versión estable. "El menú experimental no responde" En la versión experimental comprobará automáticamente el protocolo de enlace. Arreglaré el menú en breve. Si necesita una GUI, use la versión estable (que no controla automáticamente los apretones de manos). "Necesito iniciar sesión (en Android)" Así funciona el guión. El portal cautivo falso lo configura el propio script para recopilar las credenciales. No te asustes, todo está bien. "La dirección MAC del punto de acceso falso difiere de la original" La dirección MAC del punto de acceso falso difiere en un octeto de la original para evitar que fluxion desautentique a los clientes durante la sesión.

descargar: https://github.com/wi-fi-analyzer/fluxion